[Black Watch 入群题]Web2

解题步骤

打开发现登录框。注册之后不是管理员不能进入。直接尝试注入。发现单引号被过滤。但是可以用\。

需要绕过安全提问。看了一下wp,用到了group by来找安全问题为空的进行登录:

使用 WITH ROLLUP,此函数是对聚合函数进行求和,注意 with rollup是对 group by 后的第一个字段,进行分组求和。

需要在login抓包来登录。登录之后,发现数据库连接,马上起个fake mysql,但是/flag读不到:

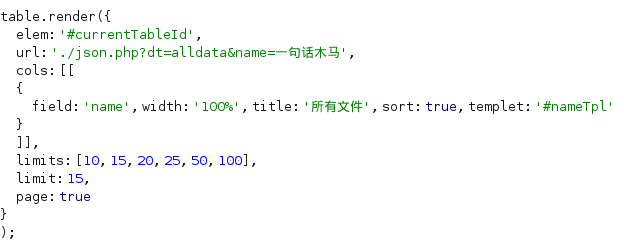

然后发现查看数据那里的url有点东西。抓个包

请求一波返回了当前目录下的所有文件。name明显就是shell类型,直接添加一个

../../../../%00类,然后请求得到flag名。不知道为啥要加%00,估计后端会自动添加垃圾字符。

抓包进行json.php请求

然后用mysql读取文件即可